Azure RMS (Right Management Service) è la soluzione cloud proposta da Microsoft per la protezione dei documenti. Azure permette di criptare i documenti, assegnando i diritti di accesso solo a chi è autorizzato a visionarli, migliorando così la perdita di dati “strategici” per le aziende: eventuali diffusioni del documento verso terzi non autorizzati, il classico esempio di copia del documento su chiavetta, risulta inutile in quanto la protezione è legata al documento stesso e chi non è autorizzato non riesce ad aprirlo. Il processo di decriptazione risulterebbe piuttosto oneroso e dispendioso, scoraggiando così i tentativi di diffusione di questi dati.

Azure RMS permette di proteggere i dati in due modalità principali:

- Protezione manuale demandata all’utente

- Protezione semi automatica tramite template creati e configurati a livello amministrativo.

Nel primo caso l’utente finale decide sia i diritti da assegnare e a chi assegnarli, mentre nel secondo caso l’utente finale sceglie un modello (creato dall’amministratore RMS) che ha già incorporati diritti e permessi.

In entrambi i casi, il processo di protezione viene sempre lasciato alla discrezionalità dell’utente finale. Anche se non sempre è presente la volontà di compiere un illecito, basta dimenticarsi di proteggere il documento prima di salvarlo, per provocare danni economici per un’azienda. Azure RMS non permette di forzare la protezione automatica ai documenti creati in azienda e questa caratteristica, risulta essere un “limite” per quelle aziende che hanno come focus la protezione dei propri dati.

Integrare Azure RMS con altri application server che hanno nativamente funzionalità di protezione IRM (Information Right Management), risolve il limite legato alla protezione manuale.

Integrare Azure RMS con SharePoint o con File Server Windows con FCI (File Classification Infrastructure), permette di proteggere automaticamente un documento nel momento in cui viene salvato su una library SharePoint o in una directory del file server con FCI.

Ecco che per le aziende, la protezione dei dati risulta essere più semplice: il processo di protezione viene spostato dall’utente finale ai server applicativi; all’end-user, viene lasciato il solo onere di salvare i documenti lavorativi nelle location opportunamente configurate.

Analizzando il punto di vista dell’utente finale, ci si accorge che l’integrazione di Azure RMS con application server (SharePoint e File server FCI), non modifica il flusso lavorativo e il modo di eseguire le proprie mansioni: si crea un documento, viene arricchito con le informazioni necessarie, per poi salvarlo nei server stabili dalle direttive aziendali. Non ci si deve più preoccupare di proteggere il documento con Azure RMS perché il tutto è stato predisposto per essere fatto automaticamente.

L’integrazione può essere fatta sia con gli application server disponibili sul cloud che con quelli presenti on premise.

In questo articolo, ci occuperemo più nel dettaglio di come Azure RMS si può integrare con server presenti on premise

Azure RMS infatti, è una soluzione cloud ma è un servizio che può essere utilizzato anche on premise da alcuni application server, senza costringere le aziende a migrare tutta l’infrastruttura verso il cloud o ad installare un server RMS on premise. Al momento Azure RMS può integrarsi con i seguenti applicativi on premise: SharePoint, Exchange e File server con FCI (File Classification Infrastructure).

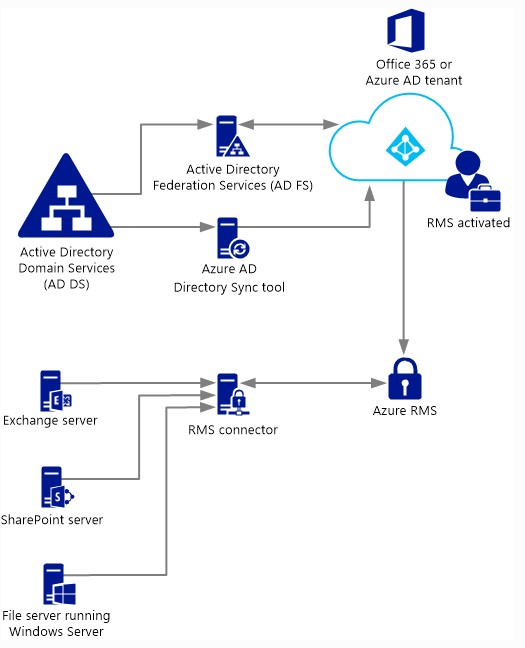

Elemento fondamentale per l’integrazione è rappresentato da Azure RMS Connector (RMS Connector). Come la parola stessa può far intuire, RMS Connector gestisce le chiamate degli application server on premise, e le ridirige verso il servizio Azure RMS dato che on premise non è presente un server RMS a cui potersi connettere.

In questo articolo, saranno descritte le integrazioni meno diffuse come quelle con SharePoint e file server illustrando i possibili ambiti di applicazione. Saranno affrontati i seguenti scenari:

- Integrazione Azure RMS con SharePoint on premise

- Cenni sull’integrazione SharePoint on line

- Integrazione Azure RMS con File Server FCI

RMS connector

Come accennato, l’elemento architetturale fondamentale per l’integrazione con l’ambiente on premise, è rappresentato da RMS Connector. La seguente figura illustra il flusso gestito da RMS Connector in un ambiente on premise già opportunamente configurato per l’utilizzo dei servizi cloud. Negli scenari descritti, si assume che l’infrastruttura sia già operativa e funzionante (Azure RMS attivato e configurato, ambiente on premise già operativo con la sincronizzazione degli utenti, application server già installati) e che i prerequisiti per RMS Connector siano soddisfatti. Il link di riferimento è il seguente e si suggerisce di consultarlo periodicamente dato che gli argomenti trattati sono in costante aggiornamento.

Come evidenziato, il ruolo di RMS Connector è quello di interfacciarsi e fare da tramite tra le applicazioni on premise e Azure RMS sul cloud: una sorta di relay applicativo. Alcune note riguardo l’installazione e prerequisiti di RMS Connector:

- Deve essere installato su server in ambiente “on-premise”

- Può essere anche una macchina virtuale

- Non può essere installato su server Exchange, SharePoint o FCI

- È necessario un account di servizio con una di queste caratteristiche:

- che sia Global Admin su Office 365 o su Azure AD Tenant

- che faccia parte del ruolo “Azure Right Management global administrator”

- che faccia parte del ruolo “ConnectorAdministrator”

- Per ridondanza si suggerisce di utilizzare 2 server bilanciati

- Per aumentare il livello di sicurezza, si consiglia di configurare RMS Connector all’utilizzo di “https”

- Il certificato utilizzato per “https” dovrà essere emesso da una CA che gli application server conoscono e con cui sono in trust: può quindi andar bene anche una CA interna, non è necessaria una CA pubblica

Si rimanda al solito link ufficiale per ulteriori approfondimenti su specifiche e prerequisiti.

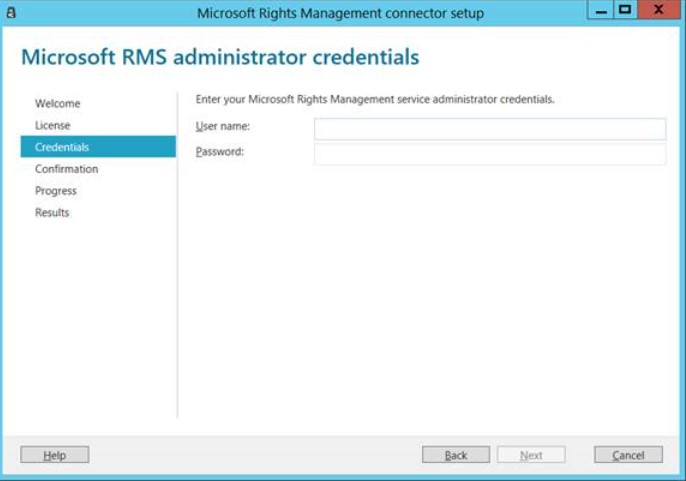

Setup e configurazione RMS connector

Il setup e la configurazione sono descritti dettagliatamente al seguente link. Si segnalano solo i passi logici e alcuni punti di attenzione:

- Setup RMS Connector su uno o più server

- Inserimento account di servizio nel wizard

- Configurazione opzionale in “https”

- Import del certificato generato dalla CA interna o pubblica

- Configurazione IIS per “https”

- Verifica setup

- Autorizzazione server applicativi su RMS Connector

Il setup è piuttosto semplice e consiste in un wizard da seguire, basta solo prestare attenzione nel momento in cui viene richiesto di specificare l’account di servizio.

Una volta effettuato il setup si possono effettuare alcune configurazioni aggiuntive e opzionali come l’impostazione del “https” o l’introduzione di un bilanciatore per garantire ridondanza del servizio.

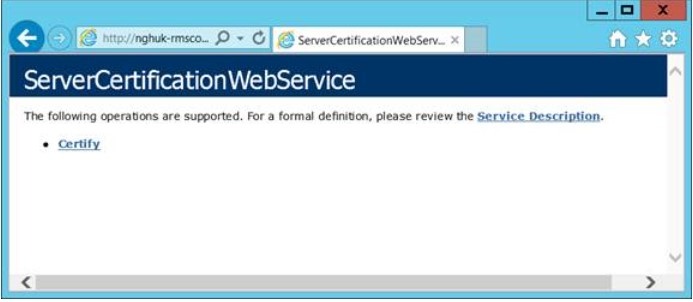

Terminato il setup è possibile verificare il corretto funzionamento utilizzando un browser e puntando al seguente link in http o https, se configurato: http://<connectoraddress>/_wmcs/certification/servercertification.asmx dove “Connector Address” rappresenta il nome server su cui è stato installato RMS Connector o l’FQDN dell’eventuale bilanciatore.

Un corretto funzionamento del connettore, permette di visualizzare la seguente virtual directory.

Terminato il setup, il passo successivo consiste nell’autorizzare i server applicativi che si vuole integrare con Azure RMS. Nei paragrafi successivi sono descritte le operazioni principali.

Integrazione SharePoint RMS Connector

Predisposta l’infrastruttura con l’aggiunta e configurazione di uno o più server con RMS Connector, è possibile integrare i server applicativi che hanno nativamente le funzionalità di Information Rights Management (IRM). Al termine del processo di integrazione sarà possibile caricare un documento non protetto su una library e, al momento del download, il documento erediterà automaticamente le protezioni RMS impostate sulla library.

Risulta già evidente come l’integrazione permette di automatizzare il processo di protezione semplicemente salvando un documento all’interno di una library.

Per quanto riguarda le operazioni di integrazione, i passi logici sono i seguenti:

- Installazione RMS client su server SharePoint

- Autorizzare il server SharePoint su RMS Connector

- Configurare SharePoint per comunicare con RMS Connector

- Abilitare IRM sulle library SharePoint

Le versioni di SharePoint supportate per comunicare con RMS Connector sono le seguenti:

- SharePoint Server 2016

- SharePoint Server 2013

- SharePoint Server 2010

Installazione RMS client

L’installazione del client RMS è decisamente semplice e consiste nell’eseguire un wizard nel quale non sono richieste configurazioni particolari: basta semplicemente cliccare su “Next” nelle finestre che compaiono. Si ricorda che il client RMS deve essere installato su tutti i server SharePoint che saranno autorizzati su RMS Connector ed eseguito con diritti amministrativi. Il client può essere scaricato al seguente link.

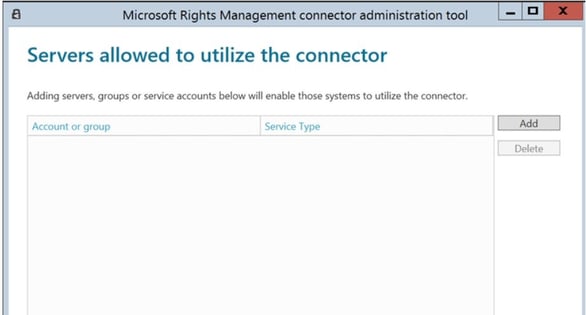

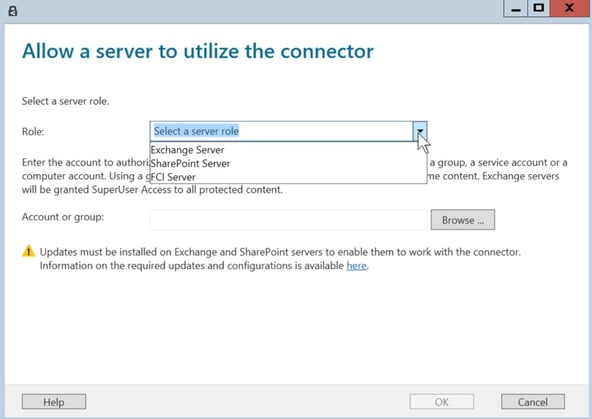

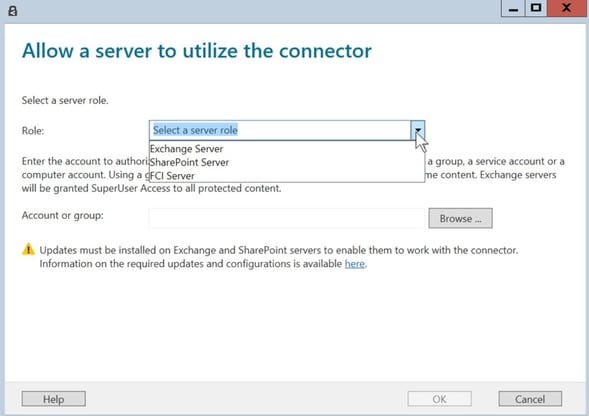

Autorizzazione server SharePoint su RMS Connector

Anche l’autorizzazione è un processo piuttosto semplice: basta lanciare la console amministrativa di RMS Connector e aggiungere i server applicativi che si vuole autorizzare. Per quanto riguarda SharePoint, selezionare il pulsante “Add” per aggiungere i server da autorizzare, scegliere il ruolo corrispondente “SharePoint” dal menù a tendina ed inserire il computer account del server da autorizzare. Come best practice, in caso di più server, si consiglia di utilizzare un gruppo di security, appositamente creato, ed inserire il gruppo.

Nota: come evidenziato anche nella documentazione ufficiale, è bene ricordare che i computer account inseriti in questo passaggio riceveranno permessi speciali lato Azure RMS, in particolare il ruolo di SuperUser: è quindi fondamentale non inserire utenti in questa fase e tanto meno utenti nei computer account specificati.

Si rammenta che il ruolo di SuperUser in AzureRMS è un ruolo che permette di decriptare qualsiasi documento protetto indipendentemente dai template o protezioni manuali inserite a livello utente.

Configurare SharePoint per comunicare con RMS Connector

Per la configurazione di SharePoint è sufficiente eseguire uno script sui server SharePoint. Lo script viene scaricato insieme a RMS Connector. Dalla PowerShell aperta con diritti amministrativi, bisogna eseguire il seguente comando per SharePoint 2013 o 2016 andando opportunamente a sostituire l’URL del server su cui è installato RMS Connector

.\GenConnectorConfig.ps1 -ConnectorUri https://rmsconnector.contoso.com -SetSharePoint2013

Lo script non fa altro che creare una serie di chiavi di registro nelle quali vengono inseriti i puntamenti al server RMS Connector; questi puntamenti sono necessari per dire al server SharePoint dove andare a richiedere le licenze e le relative chiavi di criptazione per la protezione tramite RMS.

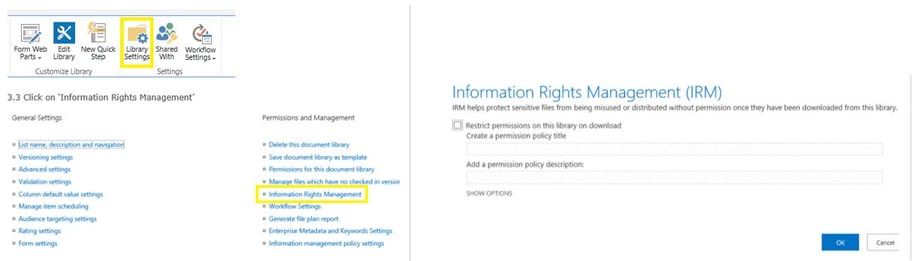

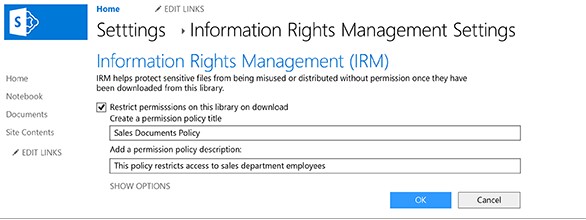

Abilitare IRM su SharePoint e configurazione library

Ora che l’infrastruttura è pronta, è possibile configurare SharePoint all’utilizzo di RMS: l’amministratore di SharePoint deve posizionarsi nelle opzioni di configurazione e abilitare RMS specificando, in questo caso, l’URL del server RMS Connector.

Cosa posso fare e cosa non posso fare

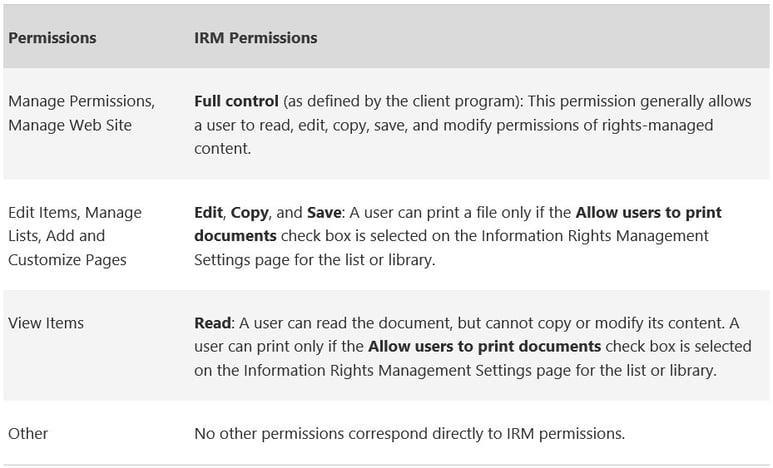

Configurato SharePoint per utilizzare Azure RMS è utile sapere cosa è possibile fare e cosa non è possibile fare in modo da essere consapevoli del corretto funzionamento della protezione. Innanzi tutto, si può dare uno sguardo alle opzioni di protezione disponibili su SharePoint. La figura illustra le possibili scelte di protezione come descritto nel link.

Questi sono i soli e unici diritti che possono essere automaticamente configurati a livello di library. Ciò significa che un documento caricato in una library configurata potrà ricevere automaticamente solo questi livelli di protezione disponibili.

Questi sono i soli e unici diritti che possono essere automaticamente configurati a livello di library. Ciò significa che un documento caricato in una library configurata potrà ricevere automaticamente solo questi livelli di protezione disponibili.

Ad esempio, potrò impedire l’upload nella library di documenti che non supportano IRM, oppure impedire di aprire i documenti in un browser. Posso abilitare gli utenti a stampare i documenti o a poterli scambiare tra gli appartenenti ad un determinato gruppo. Se non imposto nessuna delle opzioni aggiuntive, rappresentate dei check box di spunta, i documenti avranno le protezioni IRM sulla base delle security impostate a livello di library (Access List).

La seguente tabella rappresenta il match dei permessi di security a livello di library e i corrispettivi diritti assegnati da RMS.

Se per esempio un utente ha a livello di security delle library il permesso di sola lettura, i diritti sui documenti protetti con IRM saranno di sola lettura, senza neanche il permesso di stampare.

Diversamente, non è possibile nè assegnare un template RMS alla library, nè assegnare protezioni RMS a gruppi o singoli utenti: la security impostata sulla library viene automaticamente ereditata da tutti i documenti all’interno della library stessa, indipendentemente dal fatto che questa che questa sia è protetta con RMS, oppure no. Nulla vieta però di proteggere manualmente un documento con template Azure RMS e di caricarli nella library. In questo caso, dato che la protezione segue il documento, i permessi risultati vincenti saranno quelli impostati manualmente.

Integrazione SharePoint On Line Azure RMS

Per quanto riguarda la parte on line, integrare SharePoint e Azure RMS è decisamente più semplice e meno oneroso: basta un semplice click. Non è necessario introdurre e configurare RMS Connector in quanto i servizi sono on line sullo stesso tenant e sono già predisposti per parlarsi. Basta solo abilitare l'Information Right Management (IRM) service per SharePoint Online.

Successivamente è possibile configurare le library secondo le proprie esigenze, cosi come si configurano le library, anche con SharePoint on premise.

A parte il processo di abilitazione che risulta molto più semplice nella parte on line, il resto delle attività e operazioni sono esattamente le stesse viste per la parte on premise. Allo stesso modo, nel momento in cui carico un documento nella library, questa sarà protetto tramite RMS sulla base dei diritti impostati a livello di library. Anche in questo caso non è possibile aggiungere template RMS sulla library SharePoint.

Integrazione Windows File Server FCI con Azure RMS

La sigla FCI, File Classification Infrastructure, identifica la capacita di server Windows 2012 con il ruolo di file server installato, di poter classificare i file sulla base di una serie di tassonomie impostate e personalizzate. Le impostazioni e le configurazioni sono gestibili dalla consolle amministrativa del file server “File Server Resource Manager”. I file salvati su una particolare directory vengono automaticamente classificati o, in parole povere, ricevono un’etichetta che viene inserita nelle proprietà del documento. Le funzionalità native di IRM del file server Windows permettono di applicare template RMS sui file classificati.

Attraverso l’integrazione tra File server e Azure RMS si ottengono diversi vantaggi: i file vengono classificati automaticamente migliorando la gestione dei documenti a livello organizzativo e gli stessi file possono essere protetti con Azure RMS se hanno una determinata classificazione. Si pensi ad esempio allo scenario in cui l’ufficio legale o l’amministratore delegato salvano i propri documenti in una particolare directory nel file server. Il file server è impostato per classificare automaticamente in “riservato” i documenti salvati. In aggiunta, l’integrazione con Azure RMS permette di applicare un template ad ogni file classificato come “riservato”. Il documento risulta essere protetto e criptato sulla base del template applicato e, a seconda di quali diritti sono stati impostati sul template RMS, il file potrebbe essere visto in sola lettura o in modifica solo da chi appartiene al gruppo dell’ufficio legale o dall’amministratore delegato, mentre chi non ne fa parte non riesce neappure ad aprirlo.

È evidente come l’integrazione tra FCI e Azure RMS rende più semplice e automatico il processo di prevenzione della diffusione di documenti non autorizzati. Dal punto di vista dell’end-user, basta solo salvare un file nella directory stabilita.

Passi operativi

Il processo di integrazione del file server con Azure RMS si appoggia sempre sul ruolo del server RMS Connector che si interpone come interfaccia tra l’ambiente on premise e la parte Azure. I passi logici per l’integrazione sono i seguenti e si assume che i vari servizi infrastrutturali siano già installati e attivati:

- Autorizzare il file server con FCI per l’uso di RMS Connector

- Configurare i file server con FCI a comunicare con RMS Connector

- Creare regole di classificazione e task per proteggere i documenti con Azure RMS.

1. Autorizzare File Server in RMS Connector

Autorizzare un application server su RMS Connector è la stessa operazione descritta per SharePoint, bisogna solo prestare attenzione a scegliere nel menu a tendina, il tipo di application server corretto “FCI Server”, ed inserire il computer account del file server.

2. Configurare i file server con FCI a comunicare con RMS Connector

Analogamente a quanto visto con SharePoint, per far comunicare il file server con RMS Connector bisogna eseguire un semplice comando PowerShell

Dalla PowerShell, aperta con diritti amministrativi, bisogna eseguire il seguente comando andando opportunamente a sostituire l’URL del server su cui è installato RMS Connector

.\GenConnectorConfig.ps1 -ConnectorUri https://rmsconnector.contoso.com -SetFCI2012

Lo script non fa altro che creare una serie di chiavi di registro nelle quali vengono inseriti i puntamenti al server RMS Connector; questi puntamenti sono necessari per dire al server SharePoint dove andare a richiedere le licenze e le relative chiavi di criptazione per la protezione tramite RMS.

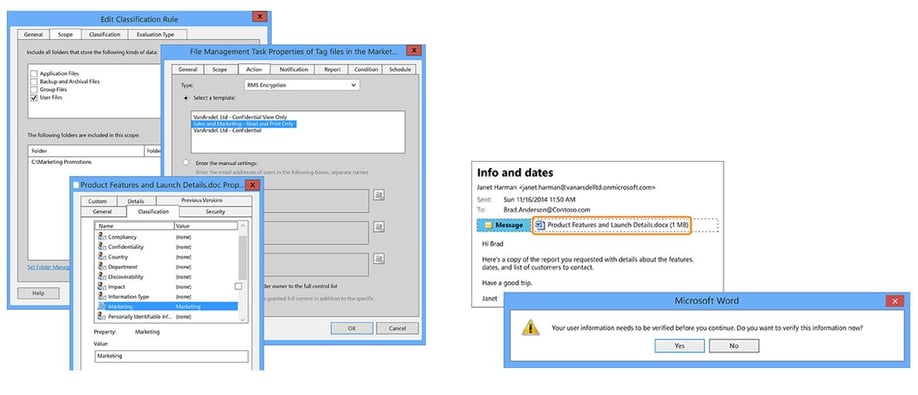

3. Creare regole di classificazione e task per proteggere i documenti con Azure RMS

La parte più onerosa riguarda le impostazioni e le personalizzazioni da applicare. In questi step si impostano le regole di classificazione: quale etichetta assegnare a quali documenti e sulla base di quali criteri. Si impostano poi i task di protezione con Azure RMS scegliendo i template RMS da applicare.

Ad esempio, nelle figure seguenti, la cartella “Marketing Promotion” presente sul file system, è stata classificata come “Marketing” ed è stato applicato il template RMS “Sales and Marketing – read and print only”

I documenti salvati in questa cartella sono automaticamente classificati e protetti con il template RMS e, di conseguenza, se i documenti vengono inviati a persone che non fanno parte del gruppo marketing, questi non possono essere visualizzati.

Il livello di personalizzazione è piuttosto ampio: si possono definire innumerevoli classificazioni per cartelle diverse e, lato RMS, definire tutti i template necessari e i relativi permessi di protezione.

Le varianti e le combinazioni possibili di personalizzazione tra FCI e Azure RMS rendono questo tipo di integrazione la soluzione più consigliata per quelle aziende che pongono particolare attenzione e sono particolarmente sensibili alla fuoriuscita di dati non autorizzati. Tra le integrazioni affrontate questa risulta essere la più “automatizzata” e più “personalizzabile”. L’ effort da parte degli amministratori di sistema risulta essere più oneroso lato configurazione FCI: quanto più è personalizzabile la soluzione, tanto più è lungo risulta la predisposizione dell’infrastruttura.

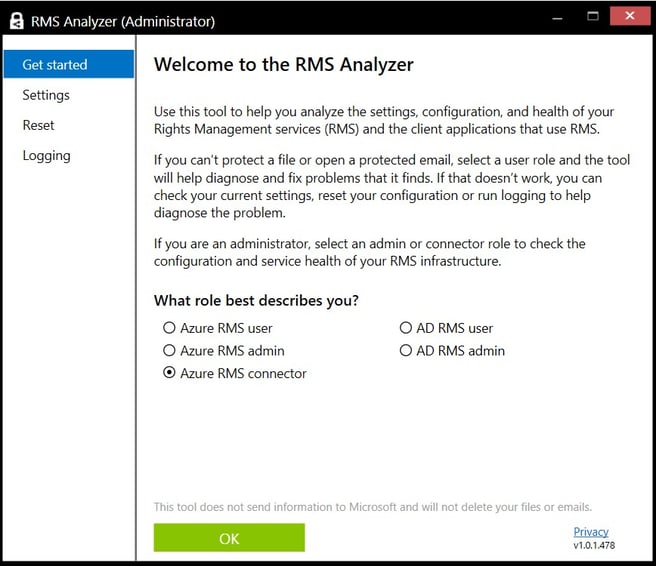

In caso di problemi

In caso di problemi, un utile tool per effettuare troubleshooting risulta essere RMS Analyzer: questo tool permette di verificare le configurazioni necessarie per fruire del servizio Azure RMS, AD RMS (on premise) e Azure RMS Connector.

Nel caso di integrazione con SharePoint on premise è risultato piuttosto utile individuare una serie di chiavi di registry da impostare. Il tool effettua una serie di check e analisi di prerequisiti, sotto forma di test, necessari al corretto funzionamento di RMS: analizza la raggiungibilità del server RMS e controlla le configurazioni client: in molti casi, se alcuni test non vengono superati, vengono proposte possibili soluzioni da intraprendere. I test superati correttamente, invece, sono un ottimo punto di partenza per poter usufruire di RMS senza problemi particolari.

Contattaci per scoprire come proteggere al meglio la tua aziendagrazie ai Rights Management, ma non solo!