Azure Active Directory introduce il nuovo concetto di SaaS (Software as a Service), il quale consiste in un nuovo modo di distribuire applicazioni ai vostri utenti, senza passare dai vecchi concetti di installazione.

Ci sono quattro edizioni di Azure AD: Free, Basic, Premium P1 e Premium P2. Se volete fare dei test è possibile attivare la versione Premium in prova per 1 mese. Al termine del periodo di prova, invece, la funzionalità SaaS sarà supportata per tutte le edizioni Azure AD ma con delle limitazioni: per le edizioni Free e Basic c’è un limite di 10 applicazioni per utente. Gli amministratori IT potranno comunque configurare tutte le applicazioni che desiderano (con o senza Single Sign-On), ma ogni utente vedrà solo fino a 10 applicazioni nel proprio pannello "Applicazioni", chiamato anche Pannello di Accesso.

Questa funzionalità è meglio conosciuta e descritta come accesso ad applicazioni basato su gruppi e libera gli amministratori dal normale ciclo di vita degli utenti e dà maggior responsabilità ai manager stessi, in quanto, solitamente sono i primi a sapere quando qualcuno viene assunto o quando qualcuno se ne va. Sarà l’utente stesso a richiedere di accedere al gruppo e riceverà un'email la quale confermerà che la sua domanda di adesione è stata approvata.

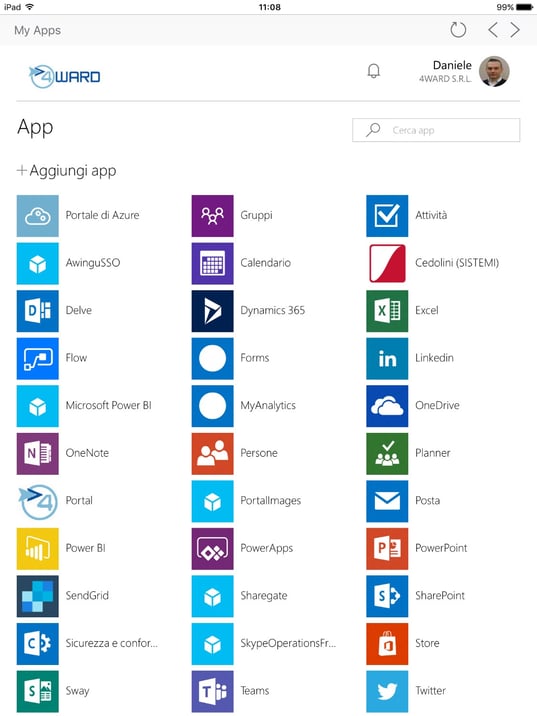

Il portale Pannello di Accesso (o My Apps) è essenzialmente la parte di front-end Software as a Service basata su Azure AD. Tutti all'interno della Microsoft Business Cloud, ovvero Office365, hanno un'identità che ha Azure Active Directory come back-end.

Che cos'è il pannello di accesso?

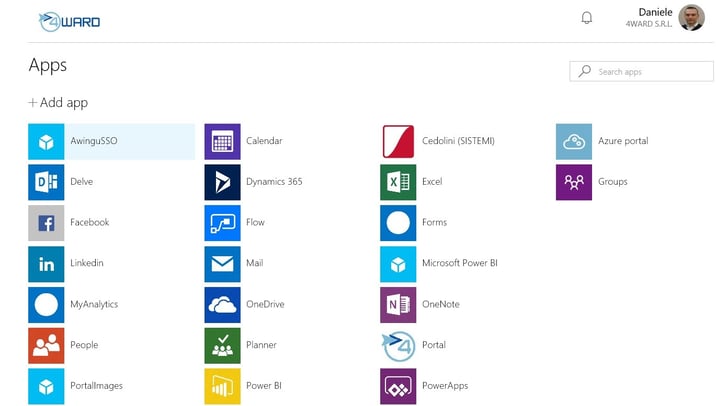

Il pannello di accesso è un portale Web che consente ad un utente che dispone di un account aziendale o istituzionale in Azure AD di visualizzare e avviare applicazioni basate sul cloud, se l'amministratore gli ha concesso l'accesso. In aggiunta, un utente che dispone di Azure AD può usufruire di funzionalità di gestione di gruppi self-service tramite il pannello di accesso. Il pannello di accesso è separato dal portale di Azure e non richiede una sottoscrizione Azure. Qui sotto vediamo un esempio di come si presenta:

Il pannello di accesso consente agli utenti di modificare alcune delle impostazioni del proprio profilo, ad esempio è possibile:

- Cambiare la password associata al proprio account aziendale o istituzionale

- Modificare le impostazioni di reimpostazione della password

- Modificare le impostazioni di preferenze e contatti relative alla Multi-Factor Authentication (per gli account per cui un amministratore ne ha richiesto l'uso)

- Visualizzare i dettagli dell'account, ad esempio l'ID utente, l'indirizzo di posta elettronica alternativo e i numeri del cellulare e dell'ufficio

- Visualizzare e avviare applicazioni basate su cloud a cui l'amministratore di Azure AD ha concesso l'accesso

- Gestire i gruppi in modalità self-service (in particolare, l'amministratore può creare e gestire gruppi di sicurezza e richiedere appartenenze a gruppi di sicurezza in Azure AD).

Apertura del pannello di accesso

Per usare il pannello di accesso, è necessario specificare il seguente URL in un Web browser:

Se sono state configurate impostazioni di personalizzazione per la pagina di accesso, è possibile caricarle per impostazione predefinita, aggiungendo il dominio dell'organizzazione alla fine dell'URL. Ad esempio:

http://myapps.microsoft.com/4ward.it

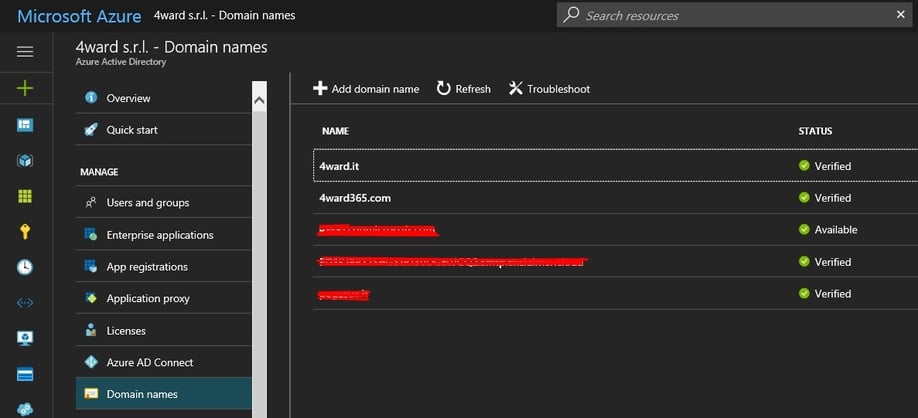

In questo caso è possibile usare qualsiasi nome di dominio attivo o verificato che sia stato configurato nella scheda Domini della directory del portale di Azure, come illustrato nella seguente schermata:

Questo URL deve essere distribuito a tutti gli utenti che eseguiranno l'accesso ad applicazioni integrate con Azure AD.

Autenticazione

Per raggiungere il pannello di accesso, un utente deve essere autenticato in Azure AD con un account aziendale o istituzionale. Un utente può essere autenticato direttamente in Azure AD o, in alternativa, se in un'organizzazione è stata configurata la federazione con Active Directory Federation Services (ADFS) o altre tecnologie, gli utenti possono essere autenticati dalla Windows Server Active Directory.

Se un utente ha una sottoscrizione Azure oppure Office 365 e ha usato il portale di Azure o un'applicazione di Office365, visualizzerà l'elenco delle applicazioni senza dover eseguire di nuovo l'accesso. Gli utenti non autenticati dovranno accedere usando il nome utente e la password del proprio account in Azure AD. Se l'organizzazione ha configurato la federazione, sarà sufficiente digitare il nome utente. Dopo l'autenticazione, gli utenti possono interagire con le applicazioni che sono state integrate con la directory dall'amministratore.

Requisiti del browser WEB

Per il pannello di accesso è previsto, come requisito minimo del browser, il supporto di JavaScript e l'abilitazione di CSS. Affinché gli utenti possano accedere alle applicazioni tramite il servizio Single Sign-On (SSO) basato su password, è necessario installare l'estensione del pannello di accesso nel browser degli utenti. Questa estensione viene scaricata automaticamente quando un utente seleziona un'applicazione configurata per il servizio Single Sign-On basato su password. L'estensione del pannello di accesso è attualmente disponibile per i browser Internet Explorer 8 e versioni successive, Microsoft Edge, Chrome e Firefox.

Avvio delle applicazioni

Nel pannello di accesso possono essere visualizzati diversi tipi di applicazioni.

Applicazioni di Office365

Se un'organizzazione usa applicazioni di Office365 e l'utente ha le relative licenze, tali applicazioni vengono visualizzate nel pannello di accesso dell'utente. Quando si clicca sul riquadro di un'applicazione di Office365, l'utente viene reindirizzato a tale applicazione e l'accesso viene eseguito automaticamente.

Applicazioni Microsoft e di terze parti configurate con il servizio Single Sign-On basato su federazione

L'amministratore può aggiungere applicazioni nella sezione Active Directory del portale di Azure con la modalità Single Sign-On impostata su Single Sign-On di Microsoft Azure AD. Un utente visualizzerà queste applicazioni solo se l'amministratore ha concesso all'utente in modo esplicito l'accesso ad esse. Quando si clicca sul riquadro di una di queste applicazioni, l'utente viene reindirizzato a tale applicazione e l'accesso viene eseguito automaticamente.

Single Sign-On basato su password senza provisioning delle identità

L'amministratore può aggiungere applicazioni nella sezione Active Directory del portale di Azure con la modalità Single Sign-On impostata su Accesso Single Sign-On basato su password. Tutti gli utenti della directory visualizzano tutte le applicazioni configurate in questa modalità.

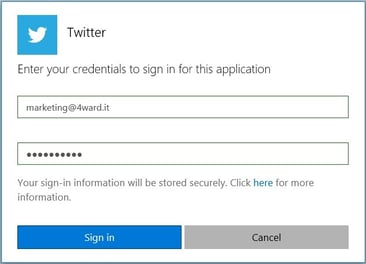

La prima volta che si clicca sul riquadro di una di queste applicazioni, l'utente visualizza un messaggio in cui viene chiesto di installare il plug-in Single Sign-On basato su password per Internet Explorer o Chrome. L'installazione potrebbe richiedere all'utente di riavviare il Web browser. Quando torna nel pannello di accesso e fa clic di nuovo sul riquadro dell'applicazione, l'utente visualizzerà un messaggio in cui verrà chiesto di specificare un nome utente e una password per l'applicazione e queste credenziali saranno archiviate in Azure AD in modo sicuro e collegate all'account Azure AD dell'utente.

La volta successiva che l'utente cliccherà sul riquadro dell'applicazione, verrà automaticamente connesso all'applicazione. L'utente non dovrà immettere nuovamente le credenziali e/o reinstallare il plug-in dell'accesso Single Sign-On basato su password.

Se le credenziali dell'utente sono cambiate nell'applicazione di terze parti di destinazione, l'utente dovrà aggiornare anche le credenziali archiviate in Azure AD. Per aggiornare le credenziali, un utente deve fare clic sull'icona nel riquadro dell'applicazione e selezionare l'opzione Aggiorna credenziali per immettere di nuovo il nome utente e la password per l'applicazione.

Single Sign-On basato su password con provisioning delle identità

L'amministratore può aggiungere applicazioni nella sezione Active Directory del portale di Azure con la modalità Single Sign-On impostata su Accesso Single Sign-On basato su password, insieme al provisioning delle identità.

La prima volta che si clicca sul riquadro di una di queste applicazioni, l'utente visualizza un messaggio in cui viene chiesto di installare il plug-in Single Sign-On basato su password per Internet Explorer o Chrome. L'installazione potrebbe richiedere all'utente di riavviare il Web browser. Quando l'utente torna nel pannello di accesso e fa clic di nuovo sul riquadro dell'applicazione, l'accesso all'applicazione viene eseguito automaticamente.

È possibile che alcune applicazioni richiedano di cambiare la password al primo accesso. Se le credenziali dell'utente sono cambiate nell'applicazione di terze parti di destinazione, l'utente deve aggiornare anche le credenziali archiviate in Azure AD. Per aggiornare le credenziali, un utente deve fare clic sull'icona nel riquadro dell'applicazione e selezionare l'opzione Aggiorna credenziali per immettere di nuovo il nome utente e la password per l'applicazione.

Applicazione con soluzioni Single Sign-On esistenti

Quando si configura l'accesso Single Sign-On per un'applicazione, il portale di Azure fornisce una terza opzione di Accesso Single Sign-On esistente. Questa opzione consente all'amministratore di creare un collegamento ad un'applicazione e di posizionarlo nel pannello di accesso per gli utenti selezionati.

Ad esempio, se un'applicazione è stata configurata per l'autenticazione degli utenti tramite Active Directory Federation Services 3.0, l'amministratore può usare l'opzione Accesso Single Sign-On esistente per creare un collegamento al pannello di accesso. Quando gli utenti accedono al collegamento, vengono autenticati tramite Active Directory Federation Services 3.0 o qualunque soluzione di accesso Single Sign-On esistente offerta dall'applicazione.

Pubblicazione Applicazioni

Vediamo ora alcuni esempi reali di pubblicazione delle applicazioni.

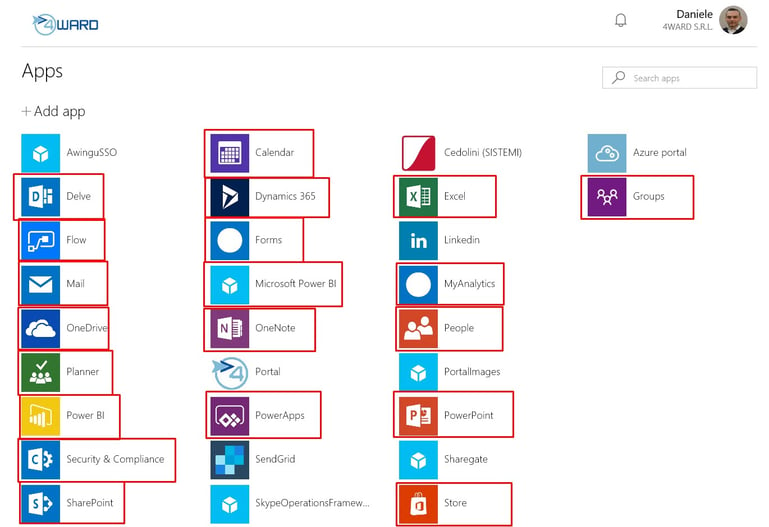

Applicazioni Office365

Assegnando le licenze dal portale di gestione di Office365, gli utenti si ritroveranno automaticamente le applicazioni assegnate all'interno del Pannello di Accesso.

Potranno, quindi, aprire la posta per leggere le email, accedere a OneDrive per consultare o editare i documenti, guardare gli appuntamenti del calendario, consultare i report nella PowerBI, ecc.

Applicazioni terze parti con accesso gestito tramite gruppi: Twitter

Ci è capitato spesso di dover risolvere questo problema. Un’azienda ha il proprio account Twitter gestito dal reparto Marketing per pubblicare news, condividere reports e così via. In quanti modi può essere gestito l’account? Vediamone alcuni:

- Dare/Condividere l’account Twitter aziendale a tutti i membri del reparto Marketing

- Dare/Condividere l’account Twitter aziendale solo ad alcuni membri chiave del reparto Marketing

- Non dare a nessuno la possibilità di utilizzare l’account Twitter aziendale.

Probabilmente, nella maggior parte dei casi, la scelta ricadrebbe sulla terza opzione. Oggi, invece, Azure AD ci viene in aiuto in quanto è possibile pubblicare un’applicazione per un gruppo lasciando all’amministratore la possibilità di specificare le credenziali di accesso dell’account Twitter. Vediamo come.

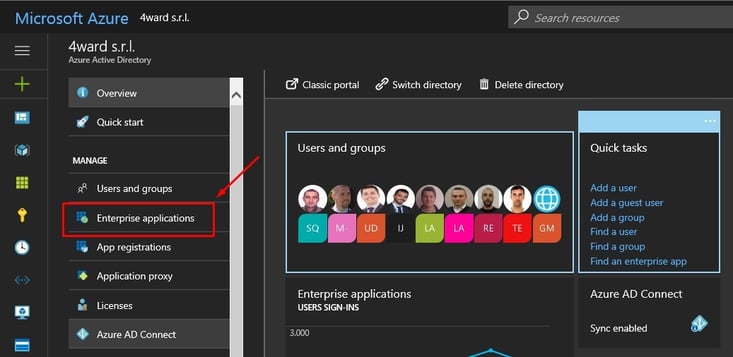

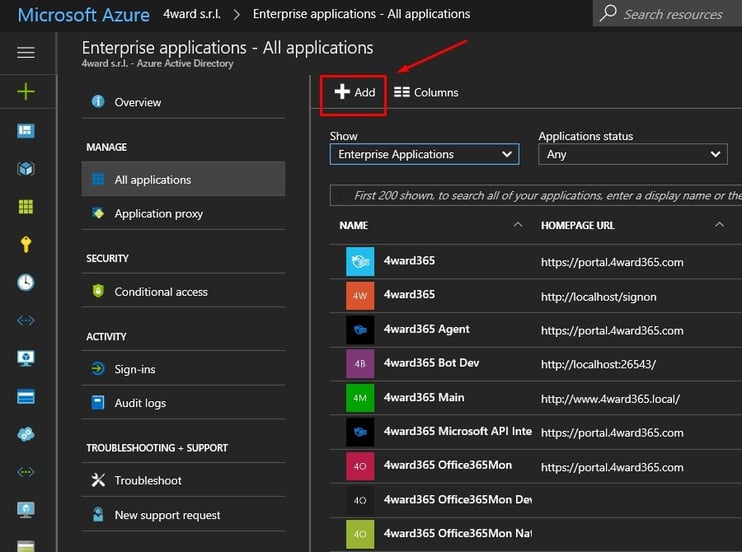

Innanzitutto si parte pubblicando l’applicazione dal portale Azure:

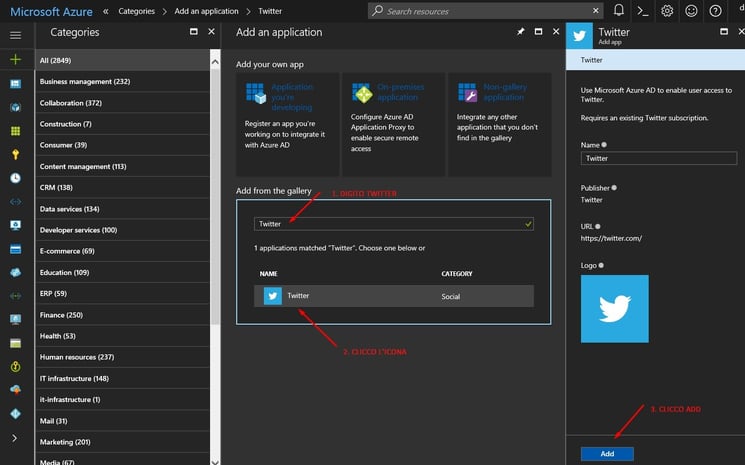

Aggiungiamo l’applicazione ricercandola poi nella gallery:

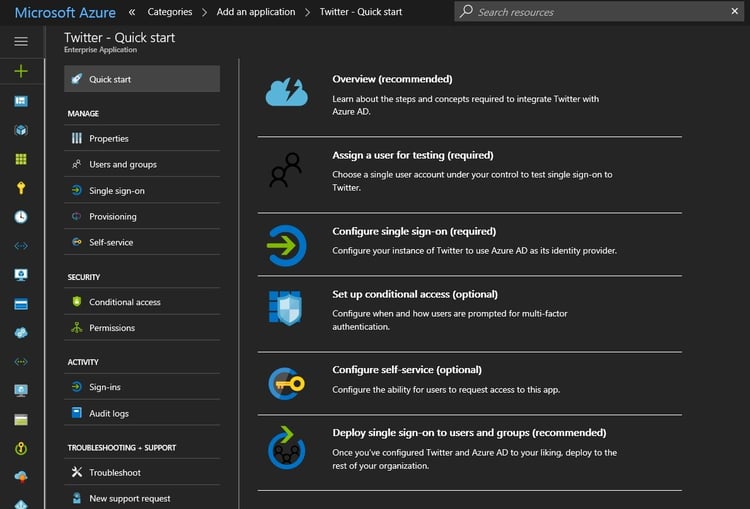

Verremo quindi rimandati alla pagina di Overview dell’applicazione appena aggiunta:

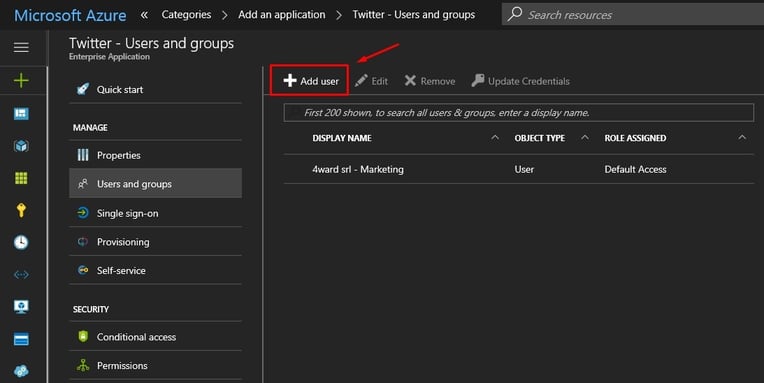

Andando su Users and Group, aggiungeremo il gruppo marketing:

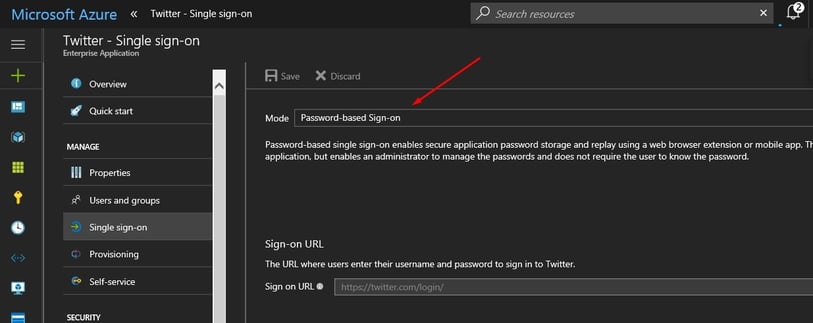

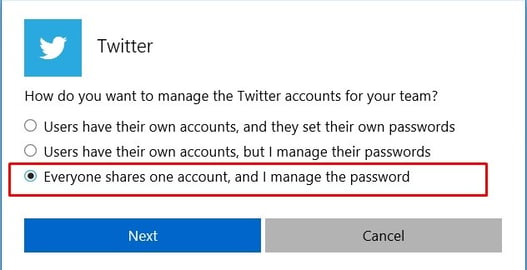

Nella sezione Single sign-on imposteremo l’accesso tramite password:

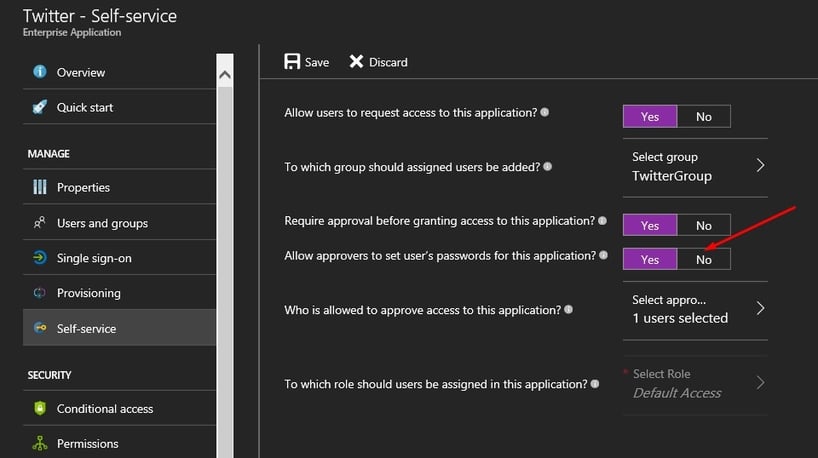

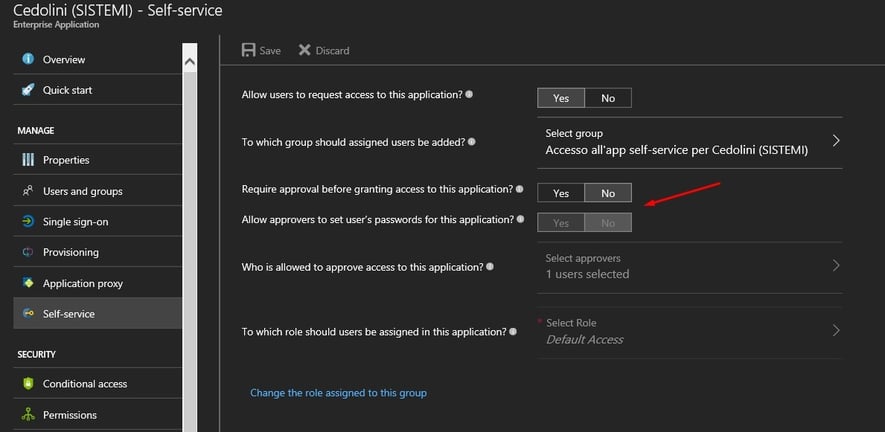

Nella sezione Self-Service dovremo specificare che sarà l’approvatore a mettere la password, invece degli utenti. In questo modo gli utenti del gruppo Marketing si troveranno l’accesso a Twitter configurato e potranno lavorare con l’account aziendale assegnato al reparto senza conoscerne i dettagli.

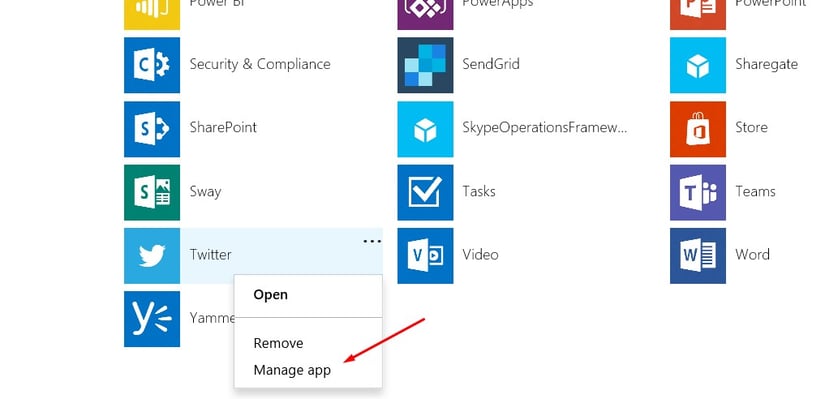

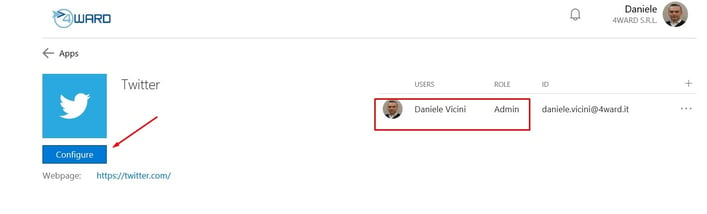

Andando poi nel Pannello di Accesso, l’approvatore potrà gestire l’accesso all’applicazione:

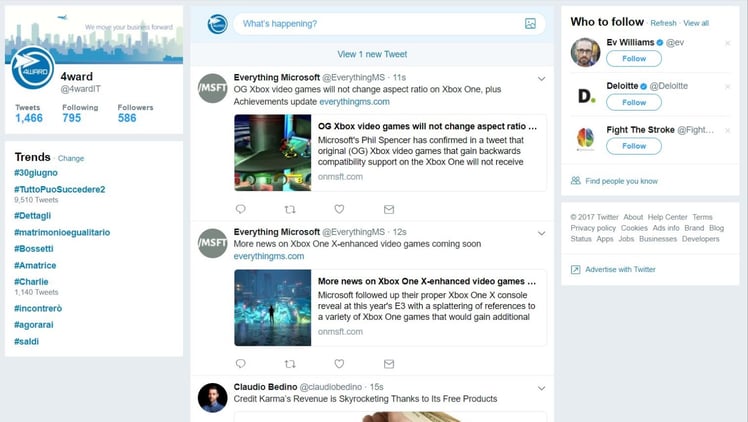

All’accesso l’utente si troverà quindi all’interno dell’account aziendale impostato:

Un altro esempio di applicazione gestita per gruppi potrebbe essere Linkedin.

Applicazioni terze parti con accesso unico per singolo utente - Cedolini

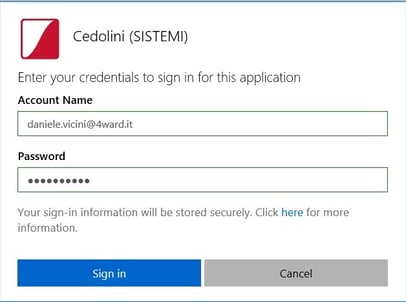

Un’altra applicazione web, gestita questa volta come accesso singolo per ogni utente, potrebbe essere quella delle buste paga: ogni utente avrà la possibilità di memorizzare le proprie credenziali e quindi di accedere successivamente attraverso il single sign-on. La configurazione è la medesima dell’app gestita tramite gruppi, cambia solo la configurazione del single sign-on.

Al primo accesso, verranno richieste all’utente le proprie credenziali:

Le volte successive, invece, basterà un click per vedersi loggati nel sistema.

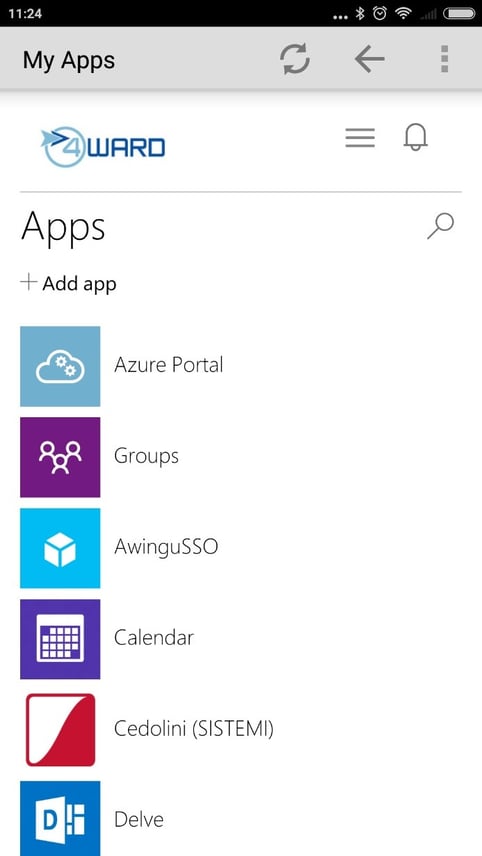

Accesso tramite mobile

Installando l’app per dispositivi mobili (es. dall’App Store per un Apple oppure da Play Store per Android) sarà possibile accedere alle stesse applicazioni visibili per il desktop.

Purtroppo funzioneranno in Single Sign-on solo le applicazioni che supportano la federazione con Azure AD (tra cui Salesforce, Google Apps, Dropbox, Box, Concur, Workday, Office 365 e più di 70 altre applicazioni), senza richiedere un plug-in o un'app per dispositivi mobili. Le altre applicazioni continueranno a richiedere le credenziali di accesso (es. Cedolini).

Sei interessato a provare o acquistare Azure AD Premium? Non esitare a contattarci!